この記事では「Azureのネットワークセキュリティ」についてお話しします。

想定読者や本記事の読み方は以下となります。

取り上げている題材

- Microsoft AzureのAZ-900の試験内容についての解説をしています。

想定読者

- これからAZ-900の試験を受けようとしている方。

- Azureの基礎を学ぼうとしている方。

この記事の読み方

- 赤字のアンダーラインは、AZ-900に合格する上で重要なポイントになるので覚える必要がある内容になります。

- 厳密性に欠ける記載が一部ありますが「まずはイメージして理解する」ことを優先して記載しています。

では、解説をはじめます。

Azureのネットワークセキュリティ

Azureにおけるネットワークサービスとして、仮想ネットワーク(VNet)やサブネットなどが存在しますが、これらのネットワークを守るためのセキュリティについてお話ししていきます。

Azure Firewall

Azure Firewallの説明は次の通りです。

Azure Firewall

L3/L4+L7で動作するステートフルなファイアウォール。

Azure Firewallはその名前の通り、ファイアウォール機能を提供するサービスとなります。動作するレイヤとしては「L3/L4+L7」となるので、IPアドレスやポートはもちろんですがドメイン名(URL)によるアクセス制御も実施することができます。

NSG(ネットワークセキュリティグループ)

NSGの説明は次の通りです。

NSG

L3/L4で動作するステートフルなファイアウォール。

Azure Firewallと同様に、NSGもファイアウォール機能を提供するサービスとなります。動作するレイヤとしては「L3/L4」となるので、IPアドレスやポートによるアクセス制御となります。

Azure FirewallとNSGとの違いは次に説明します。

Azure FirewallとNSGの違い

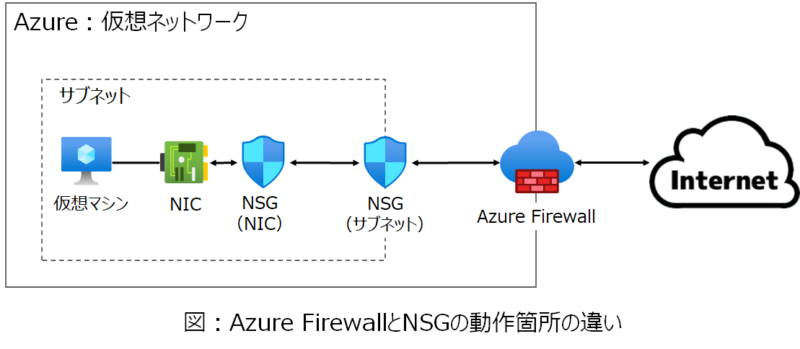

両者ともにファイヤウォール機能を提供するサービスとなりますが、「動作箇所」に違いがあります。Azure FirewallはInternetとの境界で動作しますが、NSGはサブネットおよび仮想マシンのNICで動作します。

動作箇所を図で表すと次の通りです。

まず、Azure Firewallは「仮想ネットワーク」とInternetとの境界で動作します。また、NSGは上図の通り「サブネット」と「NIC」に対してアクセス制御をかけることができます。

Application Security Group

Application Security Groupの説明は次の通りです。

Application Security Group

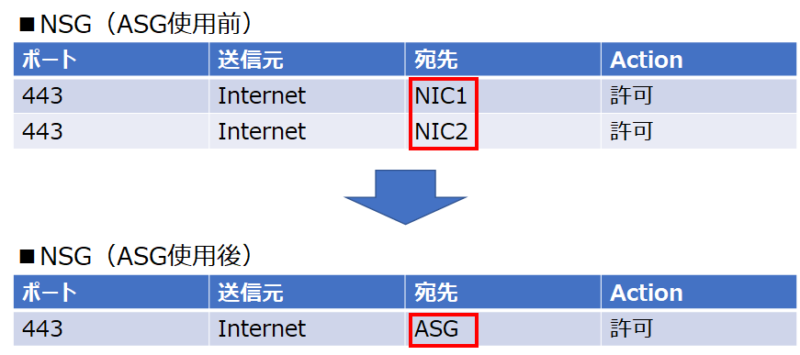

Application Security Groupを使用することによってNSGのルールの記載が簡易になります。Application Security Groupを使用した場合のNSGのルール例は次の通りです。

上記は、Internetから仮想マシン2台へのHTTPS通信を許可する際のNSGのルールとなります。

仮想マシンそれぞれのNIC(NIC1とNIC2)に対してNSGで通信許可を設定すると2行のルールが必要となってしまいます。しかしApplication Security Groupを使用しグルーピング(NIC1とNIC2をASGという名前でグルーピング)することで、NSGの通信許可のルールが1行で済みます。

このようにApplication Security Groupを使用することで、NSGのルールを効率的に記載することが可能となります。

Azure DDoS Protection

Azure DDoS Protectionの説明は次の通りです。

Azure DDoS Protection

Azure DDoS Protectionには「Basic」と「Standard」の2つのプランがあります。

Basicは無料のプランでありデフォルトで常に有効設定になっていますが、レポート機能がないなど有料のStandardプランとの違いがあります。

まとめ

「Azureのネットワークセキュリティ」についての解説は以上となります。

ネットワークセキュリティに関してはそこまで複雑ではないので、赤字のアンダーラインを中心に覚えていきましょう。

読んでいただきありがとうございました。